Дата публикации: 28.07.2025

Посмотрели: 1533

Во многих секторах современной экономики компании работают в условиях постоянных рисков для кибербезопасности. В результате возможны не только опасная утечка конфиденциальной информации, но и сбои в работе самых разных бизнес- систем, а это приводит к ощутимым финансовым потерям.

Готовы применить знания из статьи на практике? Свяжитесь с нами для консультации.

Заказать услугуДля того чтобы обезопасить свой бизнес, включая информационные системы компании, разработаны специальные технологии, включая такие системы управления кибербезопасностью, как Security Operations Center (сокращенно «SOC»).

О том, что такое SOC мы расскажем в этой статье.

Отдел компании, который несет ответственность за недопущение киберинцидентов и мониторинг IT-среды – это центр мониторинга информационной безопасности (Security Operations Center, SOC). Сотрудники этого отдела проводят сбор и анализ данных по всем объектам инфраструктуры в компании, а при выявлении подозрительных действий осуществляют меры по предотвращению кибератак.

При работе с потенциальными угрозами для информационной безопасности отдел SOC действует на основе Service Level Agreement (SLA), утвержденного ранее соглашения о качестве услуг. Кроме того, специалисты отдела ориентируются на четкие заданные методы и критерии по ключевым показателям эффективности KPI (Key Performance Indicators).

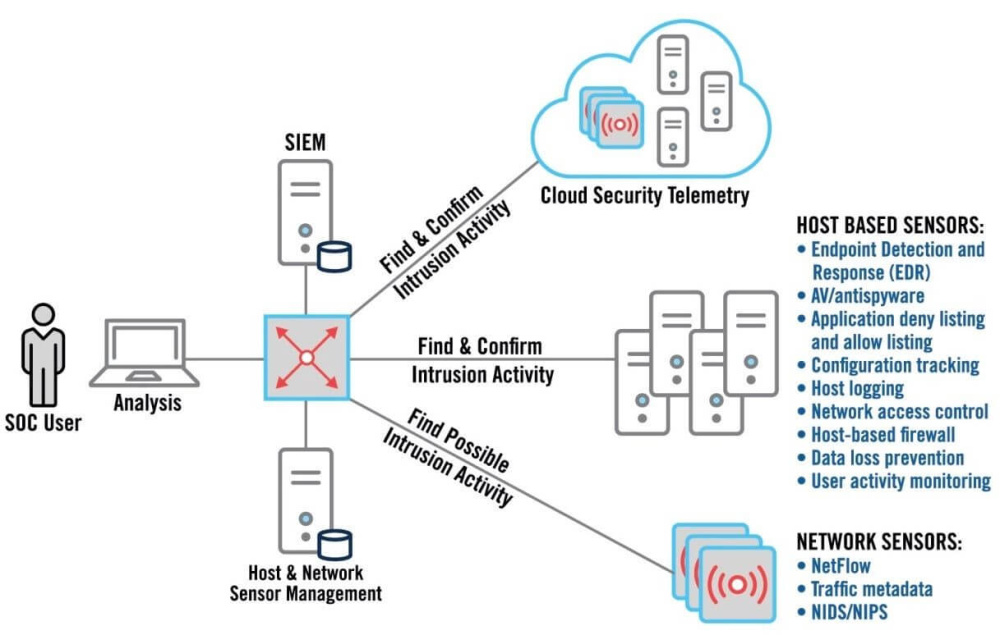

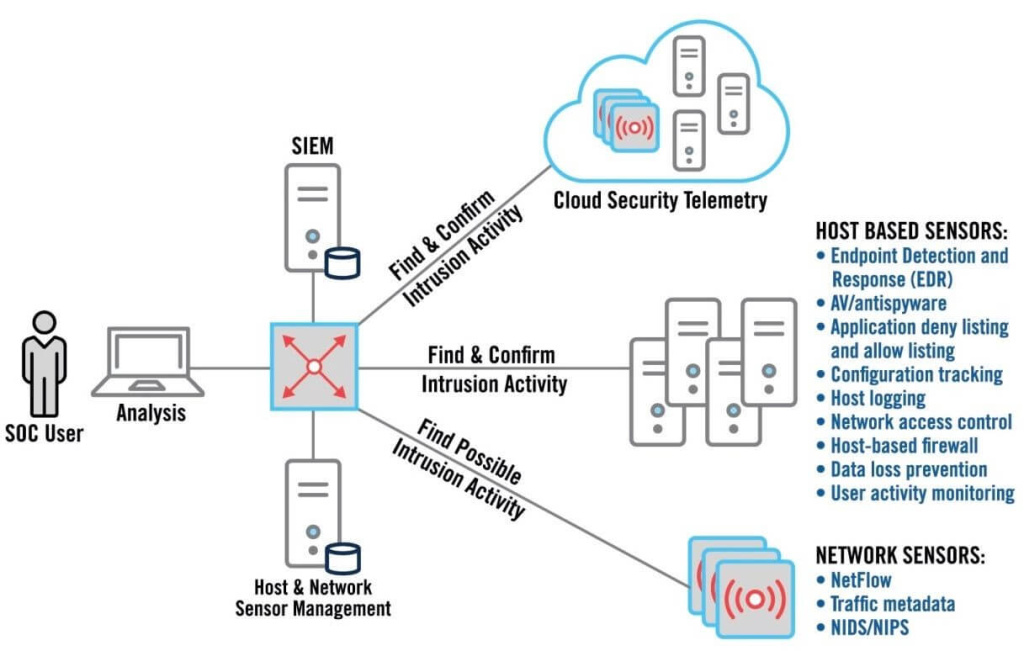

Отдел SOC не только выявляет киберугрозы, но и немедленно реагирует на них. Для этого работа идет круглые сутки без выходных, и в этом отличие от традиционных служб информационной безопасности. Для анализа данных от серверов, облачных сервисов, сетевого оборудования и многих других источников часто не хватает собственных кадровых ресурсов. Для этого и существуют центры управления информационной безопасностью, которые задействуют, в том числе автоматизированные системы SOAR (Security Orchestration, Automation and Response) и SIEM (Security Information and Event Management).

Остановимся подробнее на задачах, которые решает SOC.

Первая задача – непрерывный мониторинг активности в сети компании, направленный на поиск таких аномалий, как подозрительные входы, необычные запросы и изменения конфигурации без авторизации.

Кроме того, для борьбы со скрытыми угрозами, которые могут не проявляться многие месяцы, отдел SOC проводит отслеживание угроз (Threat Intelligence), в том числе анализ новой информации о тактике и векторах хакерских атак в мире.

Следующий этап – правильное и быстрое реагирование на выявленные угрозы. Для этого SOC будет блокировать опасные IP-адреса, закроет доступ на подозрительных участках и изолирует пораженные узлы инфраструктуры.

После нейтрализации угроз сотрудники приступают к восстановлению систем. Для этого возможен откат к предыдущей (неповрежденной) версии и тестирование резервных копий, а также изменение правил безопасности с учетом киберинцидента.

Другая важная функция SOC – обеспечивать выполнение требований регуляторов. Это особенно важно в таких отраслях, как госуслуги, здравоохранение и финансы, где действуют свои стандарты, например, GDPR и HIPAA. В том числе, SOC составляет аудиторские отчеты, помогает избежать штрафов и ущерба для репутации компании.

Методы SOC постоянно обновляются для адаптации к новым угрозам. Например, сейчас акцент делается на проактивные меры и поведенческий анализ. Для этого активно используется ИИ и так называемые «технологии обмана». И, конечно, конкретные функции такого отдела будут разливаться с учетом структуры компании и масштаба ее бизнеса.

При выявлении кибератак сотрудники SOC берут на себя полную ответственность за шаги по устранению угроз. При этом используется ряд специальных технологий. Вот базовые из них.

Технология «Log Management» нужна для сбора и анализа логов в режиме реального времени, долгосрочного хранения журналов и поиска по ним. Речь идет о больших массивах сообщений, созданных компьютером.

Подход Big Data основан на сборе, анализе и применении больших объемов различных данных из разных источников, от датчиков и устройств до бизнес-систем, систем управления и инфосистем. Помимо большого объема здесь мы имеем дело с высокой скоростью обновления.

Еще одна технология называется «Asset Management», она помогает анализировать и управлять активами, то есть физическими и информационными ресурсами бизнеса. Чем больше информации об активах, тем надежнее безопасность. Поэтому здесь проводится полная инвентаризация для устранения уязвимых мест и реагирование на угрозы.

Технология «Security information and event management» (SIEM) обеспечивает централизацию мониторинга инфобезопасности и позволяет управлять информацией и событиями, касающимися безопасности. Она дает возможность в реальном времени проводить сбор и анализ данных, а также управление информационной безопасностью. Именно технология SIEM выявляет угрозы и необычные действия пользователей, а затем оперативно реагирует на них.

SIEM задействует искусственный интеллект и машинное обучение. Сейчас на российском рынке можно найти такие решения для этой системы, как RuSIEM, KUMA (расшифровка Kaspersky Unified Monitoring and Analysis Platform), MaxPatrol SIEM Positive Technologies и не только.

Технология UEBA (User and Entity Behavior Analytics) осуществляет специализированный поведенческий анализ не только пользователей, но и сущностей для обнаружения киберугроз. Она помогает вовремя выявить инсайдерские угрозы и целевые атаки, используя для этого машинное обучение и анализ big data. Система рассчитывает параметры нормального поведения пользователей и сигнализирует об отклонении от нормы.

Технология TI (Threat intelligence) собирает информацию о существующих группах хакеров и новых угрозах, изучает их тактику и инструменты для разработки эффективной защиты. Сбор такой информации нередко выгоднее заказывать у сторонних компаний.

Наконец, несколько слов о технологии машинного обучения (Machine Learning). Она дает возможность разрабатывать алгоритмы, которые в состоянии обучаться далее на базе полученного опыта и самостоятельно повышать свою эффективность. Machine Learning помогает создавать системы выявления и недопущения кибератак, используется для анализа больших объемов данных и для классификации типов угроз. За счет этой технологии сотрудники точнее выявляют реальные и потенциальные уязвимости и создают наилучшие стратегии для защиты.

Платформа «Incident Response Platforms» (IRP) применяется для автоматизации учета и мониторинга инцидентов в сфере ИБ, а также для реагирования на такие события. С помощью IRP сотрудники SOC автоматизируют управление инцидентами, то есть минимизируют время ответной реакции и возможный ущерб для компании.

«Security Orchestration, Automation and Response» (SOAR) – это целый класс ПО для настройки и управления системами безопасности. Инструменты SOAR обеспечивают сбор и обработку данных о событиях, связанных с инфобезопасностью, из разных источников. Кроме того, они позволяют автоматизировать типичные сценарии ответной реакции. В SOAR-платформу можно интегрировать немало других технологий и инструментов безопасности, в том числе SIEM.

Не стоит забывать, что Security Operations Center – это не только технологии и ПО, но и люди, которые осуществляют общее управление процессом. Обычно SOC могут состоять из нескольких групп специалистов.

Первая категория – L1, то есть аналитики первого уровня. Они отвечают за первичную обработку киберинцидентов: осуществляют фильтрацию ложных срабатываний, обнаруживают сложные случаи и контролируют основные индикаторы компрометации. На их работу приходится обработка до 70% рутинных событий. Для этого используются сценарии «playbooks».

Следующий уровень сотрудников – L2 – вступают в дело для более глубокого анализа цепочек атак и анализа поведения злоумышленников. Аналитики второго уровня подключаются при фиксации подозрительной активности в Active Directory.

Для более сложного уровня событий требуются аналитики третьего уровня. Сотрудники L3 имеют дело с самыми сложными случаями, такими как скрытые угрозы, целевые атаки и компрометации нулевого дня. В их работе используются методы цифровой криминалистики и реверс-инжиниринга. Кроме того, они проводят анализ вредоносного кода и понимают логику новых вирусов. Аналитики L3 могут обнаружить утечку данных даже без явных следов такого инцидента.

Другими важными категориями сотрудников являются «Охотники за угрозами» (Threat Hunters) и инженеры SOC. Первые занимаются поиском скрытых компрометаций в поведении пользователей и систем компании, а вторые отвечают за общую работоспособность SOAR, SIEM и прочих установленных платформ.

Снизить вероятность хакерских взломов на 30 и более процентов помогают специалисты Red Team, которые проводят симуляцию атак и выявляют слабые места в защите.

Если в компании уже произошел серьезный киберинцидент, потребуется работа форензик-специалистов, которые выясняют точный перечень атакованных и взломанных данных и систем, куда удалось проникнуть злоумышленникам.

На вершине иерархии стоят менеджеры SOC, отвечающие на общую координацию команды, а также за необходимое сотрудничество с другими отделами компании. Они помогут разобраться в технических нюансах и рисках для бизнеса.

Работа всех сотрудников отдела SOC проходит по четких схемам, почти как у спасателей МЧС.

Работа с инцидентами начинается с сигналов от SIEM, NTA или других источников, которые выявляют подозрительные файлы и прочие аномалии. Они поступают практически круглосуточно, а первыми в дело вступают аналитики первого уровня и системы автоматизации. Однако сигнал не всегда означает реальную угрозу, и на этом этапе также идет отсеивание ложных сигналов.

Далее инциденты получают оценку на уровень риска и классифицируются, например, как работа инсайдера, подозрительный вход, попытка взлома пароля или вирус. Затем дается оценка важности рисков и приоритетность реагирования.

Если угроза подтверждена, отдел SOC первым делом прекращает дальнейшее развитие инцидента, в том числе блокирует IP-адреса и сессии, отключает пользователей или уязвимые сегменты от общей сети. Затем начинается устранение последствий, включая откат настроек, удаление вирусов и восстановление файлов. Все шаги, как автоматические, так и от конкретных сотрудников, фиксируются в журнале.

После устранения угрозы и восстановления работоспособности системы не менее важно провести разбор ситуации. На базе этого разбора вносятся корректировки в правила компании, разрабатываются новые сценарии действий на будущее и проводится дополнительное обучение сотрудников, а в серьезных случаях создается отчетность для руководства компании и регуляторов.

Только крупные компании со значительными кадровыми ресурсами создают собственные центры мониторинга. Многие же предпочитают отдать работу SOC внешним провайдерам. Существуют и гибридные стратегии, когда аутсорсинг SOC сочетается с работами внутренних специалистов.

Именно за гибридной моделью будущее, так как она позволяет оптимально задействовать и объединять кадровые и финансовые ресурсы. В то же время такая модель требует определенной зрелости отдела ИБ у компании и ее партнера-интегратора. На сегодня в России услуги MDRS предлагает довольно ограниченное число компаний.

С учетом сложности и масштабности задач SOC, при создании этого подразделения нередко совершаются ошибки. Вот основные из них.

Незрелые системы ИБ в компании, когда используются только самые основные методы защиты, такие как антивирусные программы и межсетевой экран. Для такой компании создание собственного отдела SOC будет преждевременным.

Недостаточный размер команды SOC.

Недостаточное понимание работы SOC. Нередко такие отделы связывают лишь с системами SIEM, однако работа SOC на деле гораздо шире.

Ошибки при планировании создания отдела SOC и при ресурсном планировании. Вводить системы защиты необходимо правильно и поэтапно, а специалистов нужно нанимать не только на высокооплачиваемые экспертные должности. Важно обучать и мотивировать (в том числе финансово) и специалистов первых уровней.

Наконец, распространенной ошибкой на отечественном рынке является слепое внедрение популярных иностранных практик, что не дает требуемой эффективности без нужной адаптации.

Для оценки эффективности отдела Security Operations Center требуются понятные количественные критерии, так называемые метрики. Они точно показывают скорость реакции SOC на угрозы и уровень минимизации ущерба.

Важными критериями являются MTTD (Mean Time to Detect), то есть среднее время выявления инцидента, и MTTR, или время от раскрытия угрозы до окончательного устранения (Mean Time to Respond). Сейчас эти критерии в среднем составляют от получаса до одного часа на автоматизированных платформах SOAR и несколько часов при ручном реагировании.

Не менее важно соотношение истинных и ложных срабатываний. Большая доля ложных угроз, до 40%, означает нерациональное использование персонала и риск пропустить реальные инциденты. За счет машинного обучения показатель ложных срабатываний удается сократить до 15%.

Используются и дополнительные критерии, например, среднее время на восстановление после атаки или число невыявленных вовремя угроз. Однако никакие метрики не являются идеальными, и всем им требуется регулярный пересмотр.

Основными плюсами задействования SOC является единый мониторинг данных с серверов, сетевых устройств, облачных сервисов и рабочих станций, который был бы невозможен при разрозненных системах. Также к плюсам следует отнести непрекращающийся аудит уязвимостей для обнаружения слабых мест и реальных атак. Одновременно отдел SOC составляет отчетности обо всех инцидентах, что помогает компании проходить аудиты и выполнять регулятивные требования.

Несмотря на дополнительные затраты, SOC в итоге уменьшает убытки от инцидентов в сфере кибербезопасности. Наконец, SOC адаптирует мониторинг и реагирование на атаки без комплексного пересмотра инфраструктуры и работает эффективно, когда традиционные стратегии инфобезопасности уже не помогают.

Недостатки SOC связаны, в первую очередь, с трудностями разработки, так как необходимы высококвалифицированные сотрудники и дополнительное финансирование. Кроме того, SOC может иметь ограниченную производительность по сравнению с обычными серверными и десктопными системами.

Другой минус – ограничения на модернизацию, так как может оказаться сложным или невозможным провести замену компонентов или конфигурацию. Для сравнения, в традиционных системах можно легко заменить и память, и процессор.

Наконец, следует помнить про высокую нагрузку при работе SOC и, как следствие, высокое тепловыделение. Это может негативно сказаться на работе планшета или смартфона, где нет такой мощной системы охлаждения, как на ПК или сервере.

Вот лишь некоторые из отраслей и ниш бизнеса, где применяется SOC.

Образовательные учреждения, где есть свои сезонные риски. Транспортно-логистические компании, которые могут заметно пострадать от атак на логистические системы. Средства массовой информации и производственные компании. В отрасли грузоперевозок наиболее критичны инциденты с системами распределения грузов, маршрутизацией и логистикой.

В следующие несколько лет роль SOC будет только усиливаться, и SOC станет востребованным в новых сферах бизнеса. Это связано с появлением новых технологий, а также стремлением компаний к повышению эффективности и производительности.

Число случаев утечки данных и хакерских атак в последнее время только растет, но при этом большинство предприятий по-прежнему не могут нанять необходимое количество штатных экспертов по информационной безопасности. Тогда на помощь приходит MSSP, который открывает доступ к квалифицированным аналитикам на основе аутсорсинга.

Использование услуг по кибербезопасности внешних провайдеров дает бизнесу возможность решать свои повседневные проблемы, включая кражу персональных данных и вирусные атаки. Не зря MSSP называют «безопасники на аутсорсе». Единственное отличие от штатного SOC в том, что заказчик несет в итоге ответственность за киберинциденты и должен контролировать MSSP.

Не следует путать подходы MSSP и SOC. Вот главные различия между ними.

SOC является отделом самой компании или внешним провайдером услуг, а MSSP – это сторонний поставщик услуг. Первый ведет мониторинг и выявляет угрозы, а второй поставляет управляемые услуги по инфобезопасности.

MSSP предлагает гораздо более широкий перечень услуг, а не только мониторинг и выявление угроз.

MSSP обеспечивает «гигиену» в сфере инфобезопасности и выполнение регулятивных требований, в том числе за счет данных от ГосСОПКА и ФинЦЕРТ, что позволяет обнаруживать атаки различного уровня сложности. В то же время цель SOC заключается в обнаружении профессиональных кибератак.

Таблица сравнения SOC и MSSP

SOC |

MSSP |

Внутренний отдел или внешний провайдер услуг |

Сторонний поставщик услуг безопасности |

Занимается мониторингом и обнаружением угроз |

Предлагает управляемые услуги по безопасности информации |

Использует собственные инструменты и технологии |

Может использовать собственные инструменты и технологии, но они также могут быть основаны на продуктах безопасности |

Занимается только мониторингом и обнаружением угроз |

Может предоставлять широкий спектр услуг безопасности |

Выявляет профессиональные кибератаки, заостряет внимание на стратегии и подходе злоумышленников |

Направлен на соблюдении базовой гигиены в ИБ или требований регуляторов |

Подводя итог, можно сказать, что Security Operations Center – это комплексный подход в сфере кибербезопасности. Эта область в современном мире требует не только особых технологий, но и постоянного дальнейшего совершенствования за счет интеграции данных из разных источников и изучения новых потенциальных угроз.